2017年7月15日,第一届CISO赋能安全峰会暨CISO发展中心启动大会,在北京海航大厦万豪酒店成功举办,下文系京东商城信息安全部李学庆演讲内容整理:

大家好,我是京东商城信息安全部的李学庆,今天我主要跟大家介绍一下电商在安全方面所遇到的一些问题。我在2011年到京东安全部门,那时候很多公司的安全都是从零开始,京东商城也是一样。

京东商城信息安全部 李学庆

首先,我们看看电商的特质,一方面电商有网站,有复杂的网络业务,而且电商是直接对外的,所以潜在数据安全、诈骗、账号风险等等各种问题,这也是安全问题的核心;另一方面,电商经常做6.18、双11这样的大促,还有很多电商购物的节日,也不断的被制造出来,也带来了很多安全挑战。这些特质中,有一些感触比较深,比如像落地,对电商这个行业来说,不允许有任何半点虚假的东西,如果事情没有做到位是绝对不行的。

我经常跟伙伴们讲,能做电商的安全,大家应该感到幸运,而且是幸福的,因为对每个技术人员来说,他都希望别人能认可自己的技术和能力,安全更是一样。其实在安全大促期间,我们可以让每一个人去感受自己和黑客的对抗,在这个过程中,大家的成就感是非常强的。当然,在遇到重大的事故时,大家的心总是在吊着。前段时间出现的WannaCry勒索软件,如果企业没有做好防护,就会造成公司资产的损失。从2011年到今天,我们跨过了很多安全的坑。今天我会从公司的角度,以及个人的视角来分享一些经验,所以如果在座的各位有负责电商安全业务,或者中小企业要开始准备做安全防护的话,希望能够对大家有所启发。

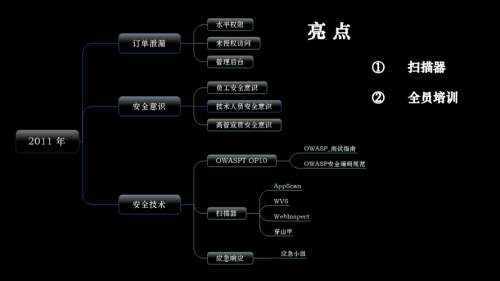

2011年

在2011年的时候,整个电商行业都不像今天这么强,当时面临最大的问题就3个,第一个就是订单泄露问题,很多人都在质疑,别人怎么可以查到自己的信息,这也是我来到京东后,遇到的第一个大问题。第二个是人员的安全意识问题,就是不知不觉敏感资料丢失了。当时很多公司把安全放在运维部门下面,一些以业务导向为基础的公司,出了问题运维就会把事情抗下来,所以很多人都没有在意。还有我们经常提到的IOT风险,很多公司产品对外开放了很多端口,黑客就可以直接攻破端口,然后把数据拖走。第三个是技术层面,特别的SQL注入,大家对这种能把数据拖走的这种漏洞不是很敏感,黑客很容易通过这种方式来获取公司的数据。

总的来说在2011年就是这几个问题,所以建议大家回去抓紧检查一下。针对订单泄露问题,我们需要检查一下水平权限、未授权访问以及管理后台;在安全意识层面,不仅仅是员工的安全意识,还就就是技术和高管的安全意识都要提升,不久前京东做了一次上千人的安全培训。第三个就是技术层面,首先是OWASP组织的测试指南和安全编码规范,大家应该做一个非常重要的参考,另外就是各种扫描器,包括AppScan、WVS、WebInspect还有穿山甲等等,最后还要用应急响应措施,遇到特殊情况,建议组建一个应急处理小组。

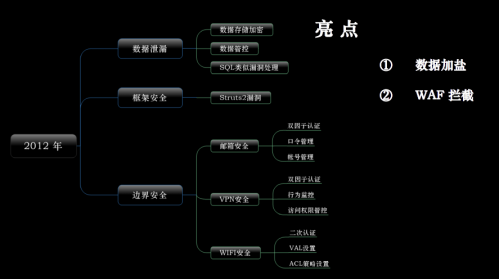

2012年

到了2012年,第一个还是数据泄露问题,「昨天XX被拖了,后天XX被拖了」,所以2012年的时候出现了一批数据泄露;第二个问题是框架,因为从2012年开始出现了很多框架性的东西,很多人不太理解,为什么服务器会上传木马啦。第三个就是边界安全,包括WIFI,邮箱等等,「万能钥匙」大家都不陌生,再复杂的密码也怕「万能钥匙」。即使密码设置的再好,有人把密码直接上传到「万能钥匙」中,那黑客就很容易获取,很多公司都因为这个问题受了伤。

那么在数据泄露方面,我们主要通过数据存储加密、数据管控和SQL类似漏洞处理等几种方式,很多人都知道,存储加密并不是很好的方式,因为黑客可以通过匹配来进行破解;在数据管控层面,我们需要对某些敏感数据进行审计,这是做的比较多,针对SQL注入,我们会做一些数据输入和输出的监控。针对框架安全,比如Struts2漏洞,我们安全部门有一个理念,不能总被别人牵着走,所以我们很早就跟架构部商定了一个方案,我们把Struts2的核心问题,提前就部署了解决方案。防患于未然,才是最佳的工作方式。

在边界层面,主要是邮箱安全(双因子认证、口令管理、账号管理)、VPN安全(双因子认证、行为监控、访问权限管控)和WIFI安全(二次认证、VAL设置、ACL策略设置)三个维度,这里需要补充的是,如果做双因子认证,大家需要把权限管理设计好。还有就是如果在网络防护方面做好防护,或者在核心交换层面设置好策略,就能够杜绝像WannaCry勒索软件这些问题。当然,比如应用人工智能这些新技术,来提前拦截病毒,也是一种特别好的方式,很多变种病毒就是通过邮件发送,当用户点击后就会攻击系统。

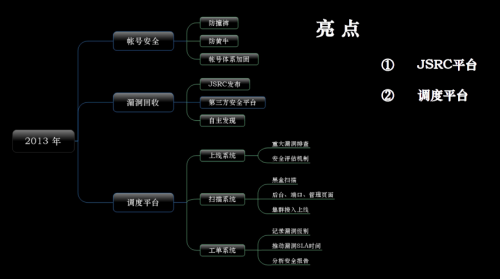

2013年

2013年开始,主要的问题也是三个,包括账号安全、漏洞回收和调度系统。首先,在账号安全层面,也是因为2012年数据的泄露,导致黑客可以直接登陆数千用户的账号,然后他们盯完这家盯那家,利用数据去「撞库」,甚至从事诈骗行为。第二个就是漏洞回收问题,比如XX网站漏洞又被恶炒一把,甚至新闻联播都会播放这件事件;第三个就是调度系统,因为很多平台都有管理权限,这些管理人员可以看到交易流程,看到详细的内容,那么很多黑产就去购买这些核心人员的账号,很多公司也收到波及。

针对账号安全,我们主要是防撞库、防黄牛,然后进行账号体系加固,还可以做雪崩机制。像12306做的那种验证码,那个级别的识别只能交给AI去做,就很厉害。而在漏洞回收层面,企业主要是通过自己的方式把这个漏洞回收,慢慢减少外在的影响。2013年,各种JSRC像雨后春笋一样出现,京东也做了JSRC,然后通过第三方的安全平台,以及自主发现的方式来寻找漏洞,发现风险后,我们就能够立即处理。后来,我们通过JSRC这样的平台,还把很多安全的从业人员聚集到一起,然后举办了一些技术沙龙和活动,打造了一个圈子,也做了一些事情。

最后就是调度平台的管理,其实从整个安全角度来说,调度管理比Bug的发现价值要更大。京东目前把上线的系统,扫描系统和工单系统串联了起来,在上线系统上,我们会做重大漏洞排查和安全评估机制;扫描系统主要是黑盒扫描,针对后台、端口、管理页面的扫描,以及在集群接入上线时进行扫描;如果扫描过程中发现比较严重的风险,就会直接提交系统,我们会进行一系列比较严谨的的跟踪;工单系统主要是记录漏洞级别,推动漏洞SLA时间,分析安全报告等等,我们希望将这些沉淀,然后慢慢形成一个闭环。

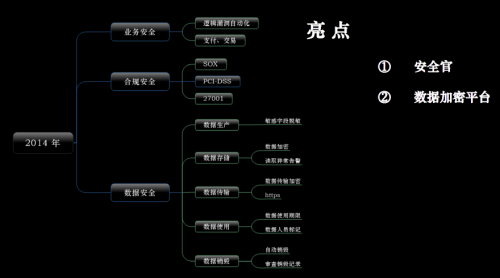

2014年

其实从2014年开始,大家的目光就转向了业务安全、合规安全和数据安全层面。京东也曾经出现了无限制积分,还有支付安全问题,当时很多公司上市,国家也开始了对安全层面的监管,包括安全合规的问题。当然,数据安全从始至终都是贯穿的。

2014年,针对业务安全,我们主要做了逻辑漏洞的自动化处理,京东当时将移动端的流量直接上传到服务器上,然后将所有的逻辑过程进行了定义,同时也会查看存不存在越权问题。此外,就是针对支付和交易过程的监控。

合规安全主要是SOX,PCI-DSS和27001,我们团队喜欢从中提炼出一些更实际的东西,每个同学都需要了解这些内容,他不仅仅要能发现风险,还要知道如何把这个问题解决掉,甚至还要思考,如何帮助部门提升安全质量。

而围绕数据安全,我们从数据生产、数据存储、数据传输、数据使用和数据销毁实现了全流程的监控。京东现在也在做数据链的项目,数据从生产开始就带有标签,然后把数据赋予一个P值,一方面当有人使用了数据,我们就会记录,另一方面,数据的使用时长,一旦超过了这个时间,数据就直接关闭读取。所以这个过程主要涉及到安全官和数据加密的平台,现在越来越多的公司都在奔这个方向去做。

2015年

2015年的问题,主要集中在反诈骗、DDoS攻击和HTTPS安全方面,首先诈骗问题,对每个电商平台来说,都是普遍存在的,而且很头疼的一个问题,因为诈骗方式太多。京东在这个问题上,也做了很多工作,包括数据脱密,不管是哪个渠道,这件事是始终要做的;其次,就是上下游封堵泄露,因为京东涉及很多第三方网站倒流,还有快递业务,整个链条非常长,任何一个环节都可能存在数据泄露风险,京东也针对供应链采取了一些联盟的方式来打击诈骗。最后就是虚拟号,让黑产拿不到用户的真实信息。

其次,在DDoS攻击方面,京东也做了一套自家的解决方案,包括网络层和应用层,也针对IDC做了一些优化,因为很多供应商本身抗DDoS的能力也是参差不齐的,当然还有第三方的防DDoS攻击的解决方案。

值得一提的是,我们也做了一个DDoS测试平台,也是这几年我们开始的一个想法。现在我们把所有跟DDoS相关的东西,尽量都是自己来做,有的也会和第三方协作。同时,我们也希望能把所有DDoS测试,变成一种常态化。很多人做完性能测试、功能测试就觉得万事大吉了,这是不全面的,我们希望把DDoS测试做成一个检测环节,真正实现常态化。

最后就是关于HTTPS的问题,京东目前在全站实现HTTPS,来保证网站安全性。但是,这里要提及一点,就是大家要考虑到HTTPS的降级,京东在大促期间全部使用HTTPS没问题,但是如果出问题的话,使用HTTPS降级就是一种很好的方式,不过,这只是10大预案的其中之一。

2016年

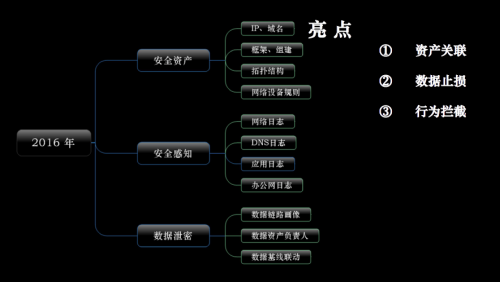

2016年,安全平台主要关注三个方向,分别是安全资产(漏洞的影响范围),安全感知(漏洞到哪了),以及数据泄密问题(哪个环节出了问题)。首先,针对安全资产方面,可以从IP、域名,框架,拓扑结构,以及网络设备规则方面入手。

第二个是安全感知,京东做了一个平台,我们首先把资产融合进去,然后逐渐把所有的日志(网络日志、DNS日志、应用日志、办公网日志)也更新进去,那么很容易就感知到哪个位置出出了风险,风险应该怎么去拦截。当然,我们也考虑了平台的升级版,其中一个很重要的定位,就是解决数据泄露这个痛点。比如,我们在外部发现泄露问题,就通过脉象平台来确定数据是不是京东的数据,如果是的话,数据是哪年泄露的,当时数据谁在用,甚至直接定位到具体的分部,哪个快递员等等。同时,脉象平台还能确定服务器对外的IP是否出现了风险,开源的项目也会放到平台中进行验证,然后快速定位风险的位置。

最后就是数据泄密问题,主要围绕数据链路画像、数据资产负责人和数据基线联动来展开,数据链路画像,跟前面的内容差不多,就是定位的问题。数据资产的负责人,跟开发技术无关,主要就是意识的问题。有时候跟老板或者CTO聊天的时候,他们也表示,安全问题经常让他们寝食难安,他们最怕的是内鬼。当然,从技术层面,我们通过脉象平台来解决整个技术层面安全的风险,一个员工从入职就要进行安全培训,每个阶段他拥有哪些权限,离职的时候,确定权限是否关闭。如果整个企业中,所有人员的「脉象」都能够展现出来,那么我们就可以分析出哪些人员的风险是最高的。

今年6月1日,《网络安全法》正式实施,京东也很快做出了反应,我们联合内控合规部门和党委部门做了很多事情,同时我们还做了个安全普法周,而且每年的7月,也是我们的安全月,已经成为了京东的企业文化。其实,安全法实施后,也帮助我们做了很多事情,因为如果安全出了问题,就会触犯法律,对很多人都能够起到很好的震慑作用。我们也做了APP,做了安全小课题,也会请一些外部的专家来分享内容,同时我们也会做一些安全的公益,让更多的安全人员参与进来。在IoT这块,京东的无人车、无人仓和无人机,以及其他很多的智能硬件,会是我们安全部门未来重点关注的方向。同时,我们也逐渐在成立京东的安全委员会,所有这些,都是为了更好的保护好企业资产,也是为了更好的保护用户的数据。

随着行业的发展,安全也在不断前进,现在也开始有越来越多的企业也开始利用人工智能来解决安全问题。当然,安全的下一个亮点在哪里,需要我们在座的还有安全行业的每一个人都去挖掘,今天的分享就到这里,感谢CISO发展中心,感谢大家!