现在一些应用程序不仅仅是在企业的数据中心内,用户也不仅仅是在企业内部的网络中。换而言之,很多重要企业的消费者遍布全球,传统关于“应用定义”的边界也就不复存在了。这就对很多依然利用传统的安全方式运作的企业,造成了非常大的安全挑战。在这样的一个“新常态”下,传统的安全架构体系不再那么奏效了,因为传统的安全架构体系要求企业把所有流量都返回到数据中心中,所有部署都是以数据中心为一个核心。

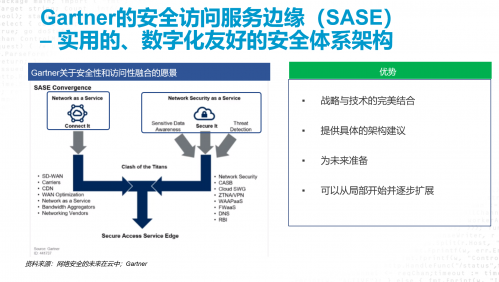

对此,Akamai亚太区安全战略总监Siddharth Deshpande表示,解决这个问题就要提到它的“第一原则”,我们可以把“第一原则”当作是最核心的底层设计原则来看待。Gartner 认为,SASE的“第一原则”就是所有流量不再强迫回流到数据中心,而是把所有的安全控制分布在离用户、应用、所有消费者最近的地方,而且通过安全边缘来实现这种安全控制的分布,更多的是以分布的形式而不是以数据中心这种集中化的形式去设计的一个原则。

Akamai亚太区安全战略总监Siddharth Deshpande

什么是SASE(安全访问服务边缘)

这个概念是在2019年由Gartner提出来的。由于企业数字化进程的加快,过去使用的基于设备的一种安全方式不再变得有意义,而且现在越来越多的机构转移到云端。企业发出更多地思考:“我们下一代的安全架构应该如何设计、如何设计出未来五至十年依然能够安全可靠的架构呢?而”SASE就是一个极好的关于未来安全架构思考的起点。

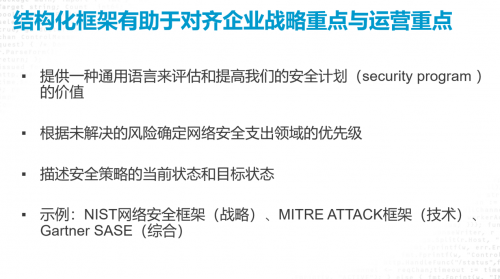

首先思考的一个问题,为什么结构化框架如此重要。它的重要性主要来源于三大原因:第一,它能够为企业提供一种通用语言来评估和提高企业的安全计划。第二,它能够精准测量安全风险水平。第三,能使企业实现更有效的沟通——不仅局限于IT团队间的沟通,而是更多地把IT团队的做法与其他业务部门、高管团队,进行有效的沟通和对话。Siddharth Deshpande表示,当前有很多的结构化框架,包括NIST网络安全框架、MITER攻击框架。Gartner SASE可谓是其中最新的一个框架。

“当SASE这一概念首先提出来的时候,我们发现它非常符合‘第一原则’,也非常符合Akamai在二十多年前就已经提出来的设计原则”,Siddharth Deshpande表示,“即将安全控制分布在全球各地、而不是使用一种集中化的手段进行处理,而且这种互联的框架可以使整个框架更具韧性、灵活性,可以更好地帮助企业实现其安全要求。”当然这个框架的好处是不仅告诉企业“要做什么”,还告诉“怎么去做”,相当于结合了前面所介绍的两种框架的优势。Akamai就是通过这样的SASE框架、把安全控制分布在离用户和应用程序最近的地方,而且结合了网络即服务以及网络安全即服务这两个概念的优势,通过一个连接框架来实现。Akamai通过全球分布的CDN网络实现这样的安全控制全球分布。

所以SASE框架对于安全从业人员来说都非常受用。但当前SASE也有一些所谓的缺点。一是市场当前对其报道过多,二是企业可能对SASE这个概念有所困惑。但无论如何,对于很多安全领域的领军者而言,SASE无疑是未来长期可用的框架。

SASE如何使首席信息安全官受益

SASE方法如何使安全计划受益,主要体现在如下四点——启用新的数字化业务场景;提高效率并降低安全程序的复杂性;针对未来威胁场景和攻击而设计;能够同时改善用户体验和安全性。

首先,启用新的数字化业务场景。通过将“安全控制”进行分布化的部署之后,企业就能更加便捷、更加适应于外部的一些变化,这能够让企业快速调整自己的安全和技术策略,而无需做出很多安全方面的让步。去年新冠疫情来临的时候,Akamai帮助了非常多的企业通过SASE架构构建安全运营。其中,有一家企业拥有两万名用户,需要在两星期内把所有的“本地化”工作全部移至“远程办公”环境。任务虽然非常紧迫任务,但我们还是非常顺利地帮助他们实现了“从本地到远程办公全面转移”的任务,也使用了边缘框架的方式帮助他们不影响业务的连续性和服务交付。

第二,提高效率并降低安全计划的复杂性。SASE框架能够帮助很多企业很好地进行安全厂商数量整合。所以在选择安全厂商的时候,企业会选择用例范围最广的厂商,选择那些在过去已被证明有效、有韧性的安全架构厂商,让企业从带宽和时间上更有余力从事一些附加值较高的业务。

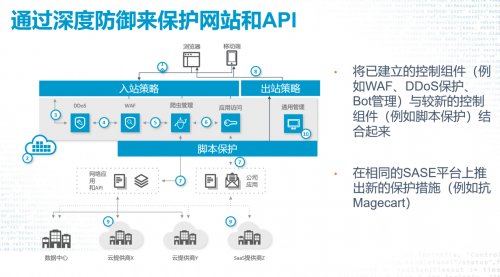

第三,针对未来威胁场景和攻击而设计。实际上,没人能够预测未来的攻击,以及针对未来攻击应采取的预防方式。但一旦企业有了合适的安全架构做好准备的话,就能够对外部风险和威胁做好响应、保护自身安全。例如,为了解决Magecart和Formjacking这类第三方脚本攻击的问题,Akamai利用Page Integrity Manager帮助企业构建防护体系。Page Integrity Manager是基于和企业已经搭建好的基础架构平台之上的、无需企业重新创立新架构的解决方案。通过构建这种边缘架构,企业能在现有平台和架构上快速便捷地发起新的防御手段,而不需要再去构建新的硬件设备或架构。

第四,同时改善用户体验和安全性。现在很多在安全方面领先的企业都面临一个双向挑战:他们要不断增加安全控制,但这种做法可能会损害用户体验。SASE框架可以让企业“两手”都抓起——既能够提高安全性,也能改善用户体验。所以,企业要做的是选择合适的厂商和框架,因为并不是所有框架都是一样的,企业要选择最适用于自己的框架,这样才能将用户体验和安全性都抓牢。

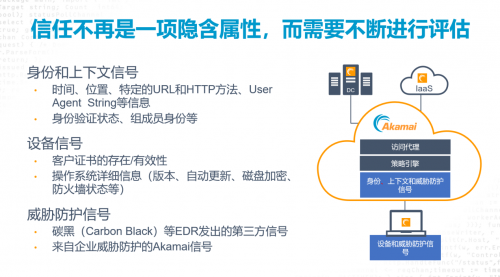

接下来,Siddharth Deshpande介绍了几种SASE的实际用例。例如在“零信任安全访问”上,通过“零信任安全访问”帮助企业真正部署“云访问”安全代理,无论企业的应用程序或用户处于何时何地都能实现一致化的保护,而且通过“多因素身份验证”来应对各式各样的安全挑战。

所以从广意上讲,“信任”并不是一项隐含属性,也就是说企业不能一蹴而就、永远不去管它了,企业需要不断进行评估,这点跟“零信任”非常像。诸位可能有一个问题“零信任”跟SASE的区别到底在哪儿?零信任更多针对某一具体的安全领域,如应用程序访问这个具体安全领域。而SASE更多是从广义上、更广泛的范围进行讨论,它会针对于如何使用“零信任”这个框架提出相应建议,这是两者的区别。

Siddharth Deshpande表示,另一个用例也经常被大家忽视,就是SASE可以应用在Web、API、安全级服务领域。所以企业可以利用SASE去应对诸如DDoS攻击、API攻击或跨站脚本攻击等安全隐患。很多攻击者非常清楚企业的IP地址或域名,所以关于网站、API的保护也是SASE非常常见、却常常忽视的一个用例。

关于建议及后续步骤

企业应该使用诸如Gartner SASE等框架帮助向企业传达安全投资的价值,如何使用SASE来增强企业的安全控制和边缘部署,以及企业如何遴选SASE厂商的依据呢?Siddharth Deshpande从三方面进行了详细介绍。

首先,安全用例的涵盖范围。企业须保证厂商在“安全用例”方面的覆盖范围非常得广,也就是不仅针对于某一具体的安全领域、还应涉及更广泛的用例。

第二,平台的韧性和可及范围。应该有一系列业经证明的韧性,无论是平台、框架还是基础架构的构建,厂商都要有已被证明的韧性。不能说这家厂商能提供云服务,就把它称之为SASE厂商。厂商应该有全球分布的边缘网络,在整个服务的可用性、可及性方面都有可被证明的韧性,才能符合条件。

第三,产品愿景的深度。这个“愿景”应该是可持续性的,无论是从路线图、还是从规划来看,都应是广博的愿景。