本文由CIAPH根据远大医药CIO李博在《光云汇聚,锐捷助力药企“新基建”》专题线上会的演讲整理

李博 远大医药 CIO

面对药品在研发过程中,不同应用场景下如何保护研发数据、如何防止企业内部人员有意或无意泄漏重要敏感数据等管理需求,药企可通过设置身份认证、终端管控、文件内容、审计监控、特权管理、存储介质等六个维度的举措,结合药企研发安全制度和行为规范,做到事前预防、事中管控、事后可查。在CIAPH举办的《光云汇聚,锐捷助力药企“新基建”》专题线上会,远大医药CIO李博结合多年的信息安全管理经验,重点分享了研发信息安全能力标准和“六边形能力”如何打造。

谈到信息安全,李总感触很深,众所周知“木桶效应”是常见的信息安全分析模型,但也仅限分析短板,因为安全性与易用性永远都是成反比的。就药品研发层面来讲,由于每个企业的具体管理方式不同,不能按照统一的标准做要求,不过,依然还是要抓住重点来打造研发信息的管理安全,也就是今天所讲的六项能力模型。

本次讲解中,李总结合多年的信息安全项目建设经验,对研发安全建设进行切题和分析。

公司介绍

远大医药的前身是红色背景,在2002年正式加入到中国远大集团,主要从事化药的研发、生产及销售。居于2020年中国医药百强排行榜第12位、2020年化药排行榜第25位。基于不同的治疗领域,远大医药在中国设有八个生产基地,在海外有多个研发中心。目前公司已进入战略发展期的第三个阶段,向创新驱动转型,企业明确了聚焦“精准介入及肿瘤免疫领域”和“抗病毒抗感染领域”的两大核心赛道的战略方向。

研发信息安全能力标准

医药行业是重政策重监管的行业,近年来,外部环境的变化对医药研发产生了重大影响,主要包含三个方面:

政策角度:药改推动医改,两票制、仿制药一致性评价、4+7、优先审批、eCTD改革、加入ICH等一系列措施,推动内资企业加速药品研发创新。 行业角度:制药行业属于流程制造行业,和离散制造行业差距很大,信息化整体基础相对薄弱,药品生产与食品、日化等行业相比,有效性和安全性监管比较严格,受GxP法规影响比较大。 研发角度:药品按种类分为化药、中药、生物药等,药品研发管理相对个性化,各企业的研发管理方式完全不一样。

综上所述,企业重视研发加大投入,因此研发信息安全变得尤为重要。从管理规范角度来看,管理过于严格会打击研发人员的积极性且降低研发效率,管理较宽松则容易引发风险从而使IT容易“背锅侠”。总结来说,在管理研发人员的过程中需要直面的问题是:人员流动性大,易引起知识的流失、项目周期长、面临数据合规风险、远程办公不便等诸多问题。

举两个行业案例阐述:

事件1:2008年,国内某制药集团发现A公司向CDE申报的XX药品工艺和该公司相似,事后经调查,发现为公司离职员工制剂部门Z某泄密导致,其在下班后,私自将公司电脑硬盘摘下,将项目资料拷贝给A公司,该项目为1.2类项目,对公司项目影响巨大。

分析总结:终端管理(风险意识不高)、审计监控(硬件审计监控薄弱)、文件内容(无加密)

事件2:2020年,国内某创新药企研究院高管在离职前,首先通过对办公电脑中的文件进行集中批量解密,再通过公司授权的个人授信U盘拷贝至个人电脑中,最后对办公电脑中的办公文件进行了清空处理,造成文档资料无法恢复,使公司利益受损。

分析总结:审计监控不到位、特权管理无制约条件、存储介质无存放于云端进行集中管理。

通过以上两个案例可知,在研发过程中,出现信息安全泄密事件的场景非常多。大量的行业相似案例告诉我们,研发信息安全工作的重点,要紧紧围绕员工的操作习惯出发,寻找管理痛点,剖析风险。

纵观员工的日常操作行为,可以切分为以下六个步骤:登录账号→操作终端→编辑文件→保存文件→解密外发→事后审计,因此,可根据这六个步骤来规划搭建信息安全体系,从身份认证、终端管控、文件内容、特权管理、审计监控、储存介质这六个维度分析员工行为,加强和补足风险点(上述为研发信息安全最核心且关键的步骤,企业可具体情况具体分析,分阶段性、逐步迭代)。

六边形能力如何打造

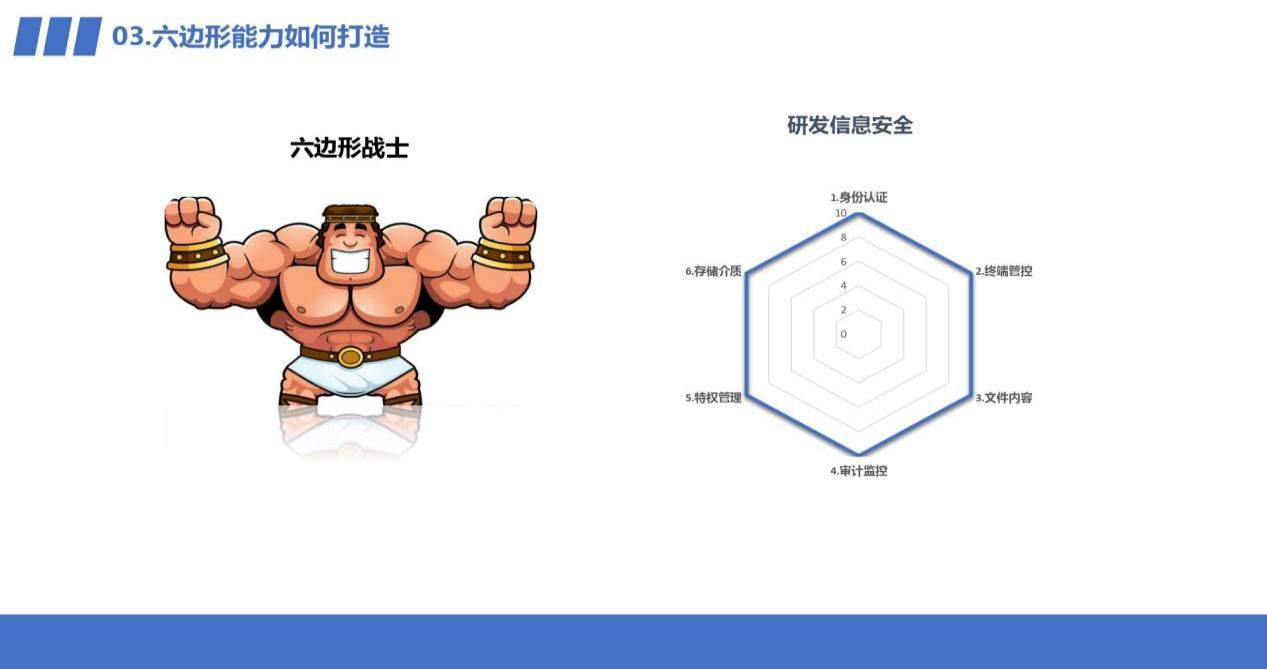

能力打造的主要原则为研发信息安全的 “信息边界”管理,下面将具体讲述如何进行安全管理、划分边界,再紧密围绕关键的六个维度,重点打造“六边形战士”。

1、身份验证

身份识别(事前):域账户作为全网唯一的身份识别信息

权限绑定(事中):域账号配合加密系统将加密账号、终端、IP和mac绑定用户加解密身份

信息追溯(事后):域账号配合内网监控审计系统作为内网监控检查的身份识别依据,一旦发生泄密事件,可以迅速锁定责任人账号继而锁定责任人

2、终端管控

共享主机:云桌面终端替代实验员计算机,实现多人共用,提升实验效率

风险防范:突发疫情时,可实现远程办公协同,提升应对风险能力

效率提升:多研发中心下,可提升运维效率,降低运维成本和能源成本

安全管理:云桌面具备基础的桌管策略,例如USB存储禁用等,可以从硬件角度提升硬件安全管理能力

3、文件内容

加密范围:全部人员办公文件(office、文本、图片等办公文件)加密

功能安全:剪贴板(100字符内、专业实验软件放行)禁用,截图只对授权软件有效

机制:通过编写《数据内容管理制度》,建立文件解密流程、权限严格管控,部门负责人以上人员具有解密权限,其余人员需进行审批建立特权审批流程

4、审计监控

日志追溯:实现各类计算机操作日志追溯功能,例如:软硬件变更、文件操作、网站访问、邮件发送、即时聊天、打印内容、屏幕录像,移动存储设备等

移动设备:非授信USB设备全面禁止使用,已授信U盘需在信息部备案注册,授信U盘申请使用

机制建设:建立公司授权U盘使用制度、建立每月日志记录归档机制、建立远程访问服务器,可为研究院人员提供远程办公条件

5、特权管理

解密管理:审批权VS解密权

拷贝管理:临床+非临床区别对待

强化审计:预防疏漏点,权限隔离与制约

风险上报:范围、联动机制

应急策略:多种手段

具体细分如下:

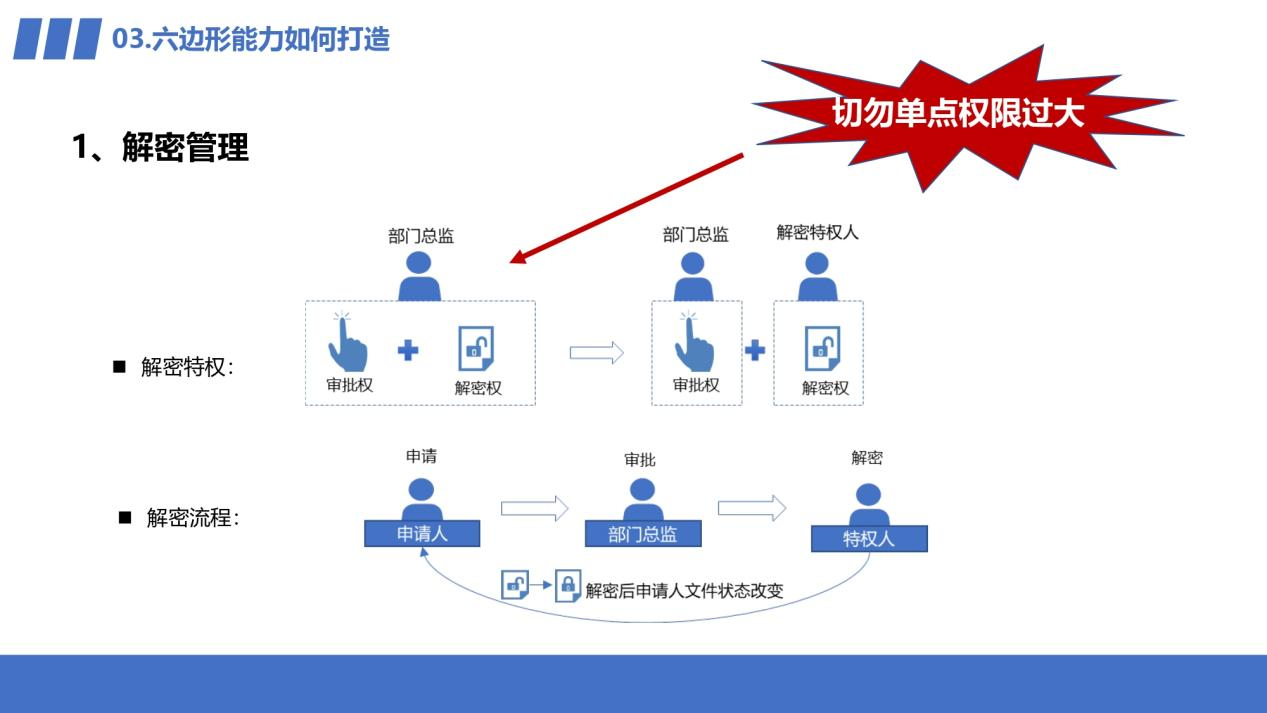

1)解密管理

将权限给到部门负责人,可审批员工的申请,同时也可获得解密权限。回看事件2的教训,部门负责人权限过大,容易造成自行解密后的文件丢失。故以此应对的解决方案为把权限分开,部门负责人可审批下属员工文件及是否可解密,但无法拥有解密权;另部门负责人可自行提申请由公司确定的四位特权审批人(同时也会被公司监控)进行解密,规避部门负责人出现泄密事件,避免单点权限过大。

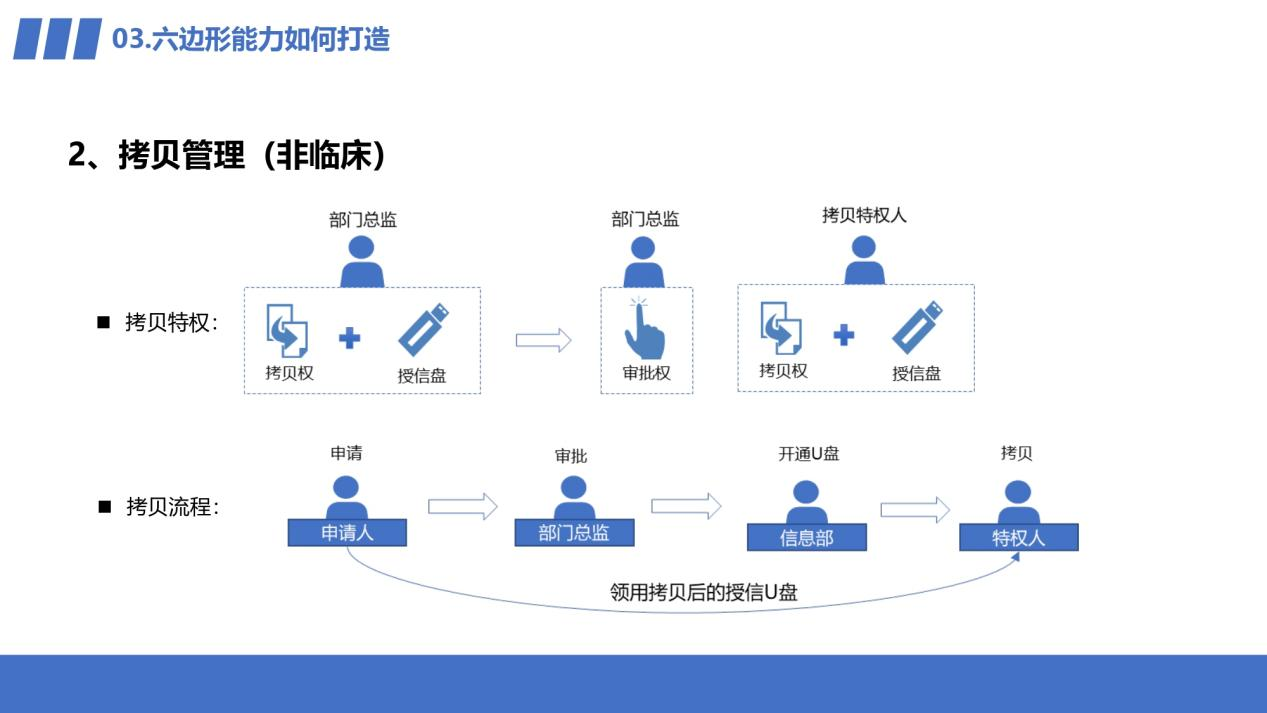

2)拷贝管理

非临床:部门负责人无法同时拥有拷贝权和授权U盘,可拥有审批权,审批具体哪些文件可拷贝。同上述所讲,公司的四位特权人可享有拷贝权和授权U盘,从而可形成:申请人提交申请→部门负责人审批→信息部开通U盘→特权人拷贝→申请人可领拷贝后的授信U盘的完整流程。既能确保安全性又可提高效率,同时研发人员的接受度也更高。

临床:临床医学部日常管理方式按通用拷贝方案进行管理,涉及出差时按照出差拷贝管理流程开展,根据出差的时间进行授权。临床人员与非临床拷贝管理的差别在于时间维度,根据申请人需要的期限进行把控,既能方便临床的运营管理同时也可保证信息的安全→申请人领取授信U盘。

3)强化审计

过程审计

特权人重点监控(例如:解密人出现大量外发,解密流程中文件大量下载) 临床出差重点监控(出差期间需重点监控、拷贝记录) 异常操作(短时大量解密、拷贝、打印、外发)

审计权限

研究院(内容):文档、外发、打印、移动存储、邮件、屏幕录像 研究院(聊天类特殊权限):聊天记录(除私人微信外) 信息部(行为):系统程序、网络、资产、策略 系统后台审计账户:账户操作日志,监控以上三个人群的行为,相互制约(业务、IT、审计)避免某一方权限过大,每月通报审计结果下发给各职能部门负责人,随时监控是否有问题发生。

4)风险上报

制定风险上报流程,对特权人进行培训,对解密或拷贝一定数量以上的文件信息通过技术手段自动上报,预防在特权环节出现问题。

5)应急策略

建立应急处理机制,一旦发现或发生异常,例如关键人员提出离职或有离职倾向,启动应急处理流程。

6存储介质

集中存放:海量办公文件集中管理 版本管理:文件流转,规范版本,避免QQ、微信、邮箱、个人网盘、U盘等多种传递方式,统一版本传播 流动管控:解决部分岗位人员流动性较大,项目资料及权限一键交接问题 远程访问:存放公司PC,居家或出差时有效访问

以上是从员工操作关键步骤出发,思考总结的研发信息安全落地的六个步骤,企业如何打造研发信息安全的六边形战士,可基于以上六项能力做加强和补充,关键是根据企业自身的情况量身定制。如果企业自身基础比较好,可参考下图打造全面的六边形架构;如果企业目前是以业务优先,也可从以上六个方面出发进行量身打造,只是侧重点不同。最重要的是不能把安全“一刀切”,因为安全性和易用性是成反比的,各企业可通过自身情况逐一展开和补强。

以上是针对研发信息安全分享的内容,感谢。