但是,对称密钥体制有以下一些局限性:

●密钥使用一段时间后就要更换,加密方每次启动新密码时,都要经过某种秘密渠道把密钥传给解密方,而密钥在传递过程中容易泄漏。

●网络通信时,如果网内的所有用户都使用同样的密钥,那就失去了保密的意义。但如果网内任意两个用户通信时都使用互不相同的密钥,N个人就要使用N(N-1)/2个密钥。因此,密钥量太大,难以进行管理。

●无法满足互不相识的人进行私人谈话时的保密性要求。

●难以解决数字签名验证的问题。

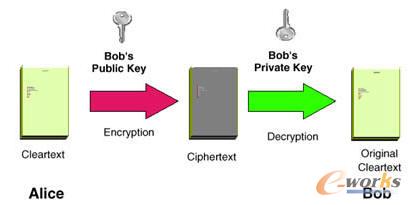

开密钥密码体制的特点是加密钥不等于解密钥(Ke≠Kd),并且在计算上不能由加密钥推出解密钥。所以将加密钥公开也不会危害解密钥的安全。通常,把加密钥称为公钥,解密钥称为私钥。其典型代表是1978年美国麻省理工学院R.L.Rivest等人提出的RSA公开钥密码算法,它已被ISO/TC97的数据加密技术分委员会SC20推荐为公开密钥数据加密标准。在这种体制中,PK是公开信息,用作加密密钥,而SK需要由用户自己保密,用作解密密钥。加密算法和解密算法也都是公开的。虽然SK与PK是成对出现,但却不能根据PK计算出SK(图2)。公开密钥算法的特点如下:

图2 公开解密码算法

用加密密钥PK对明文加密后,再用解密密钥SK解密,即可恢复出明文,反之也是; 加密密钥不能用来解密;

PK和SK是成对产生;

从已知的PK实际上不可能推导出SK。

RSA是基于数论中大素数因数分解的难度问题。若能从整数n分解出大素数p和q,从而可以攻破RSA系统。如果n达到100位(十进制)以上,目前算法已不能在有效时间内破译RSA。RSA系统中大素数的生成通常有两种方法:构造法与随机法。构造法因其素数的产生具有规律性、随机性较差而不常用。通常采用随机法产生并进行素性的检测,且产生的一对素数应为强素数。

3.1.2.数字签名与认证技术

1)数字签名

人们通常习惯于日常生活中的签名,它对当事人起到认证、核准与生效的作用。传统的书面签名形式有手签、印章、指印等,而在计算机通信中则采用数字签名。在此,签名是证明当事人身份与数据真实性的一种手段。

随着办公自动化、电子邮件、电子货币、电子银行的广泛使用,数字签名的安全性显得日益重要。完善的签名应具备发方不能抵赖、他人不能伪造以及能在公证人面前验证签名真伪的能力。目前数字签名普遍采用公开钥密码技术来实现。1994年美国标准与技术协会公布了数字签名标准(DSS),这是美国政府首次正式采用公钥密码。DSS的出现是公钥密码走向广泛应用的标志。公开密钥可以方便地实现数字签名,这是传统密码所不及的。

2)认证技术

认证又称为鉴别或确认,它用来证实被认证对象(人与事)是否名符其实或是否有效的一种过程。即用来确保数据的真实性,防止入侵者主动攻击,如假冒、篡改等。认证一般是许多应用系统安全保障的第一道防线。

认证是通过验证被认证对象(人与事)的一个或多个参数的真实性与有效性,来确定被认证对象是否名符其实。因此,被认证对象与要验证的参数之间应存在严格的对应关系,最好是唯一的。目前,计算机通信中采用的参数有口令、标识符、密钥、随机数等。而且使用基于密码的认证技术一般来说,用人的生理特征参数(如指纹、声纹、视网膜纹等)进行认证的安全性很高,但目前这种技术实现困难、成本很高而难以普及。

尽管认证与数字签名都是用来保证数据的真实性,但二者有着明显的区别。

如数字签名具有:

(1)实体认证:在报文通信之前,采用可鉴别协议来认证通信是否在议定的通信实体之间进行。

(2)报文认证:经实体认证后,双方通信实体便可进行报文通信。为了保证数据的真实性,应对报文进行认证。即接收实体应能验证报文的来源、时间性与目的地的真实性。通常采用数字签名等技术来实现。

(3)身份认证:用户的身份认证是许多应用系统的第一道防线,目的是防止数据被非法用户访问。目前主要用于身份认证的技术有以下几种:

●验证用户知道什么(如口令、密钥等)。

●验证用户拥有什么(如钥匙、徽标、IC卡等)。

●验证用户的生理特征(如指纹、声纹等)。

●验证用户的下意识动作(如笔迹等)。

以往的书信或文件是根据亲笔签名或印章来证明其真实性的。但在计算机网络中传送的报文又如何盖章呢?这就是数字签名所要解决的问题。数字签名必须保证以下3点:

●接收者能够核实发送者对报文的签名;

●发送者事后不能抵赖对报文的签名;

●接收者不能伪造对报文的签名。